- Registriert

- 6 Mai 2021

- Beiträge

- 2.578

- Erhaltene Likes

- 6.303

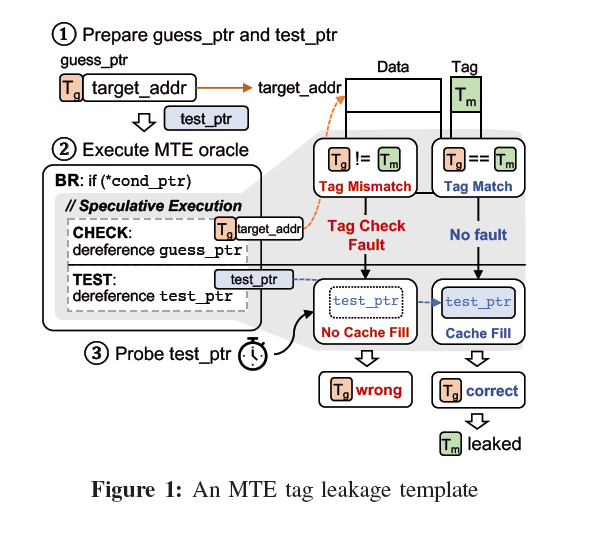

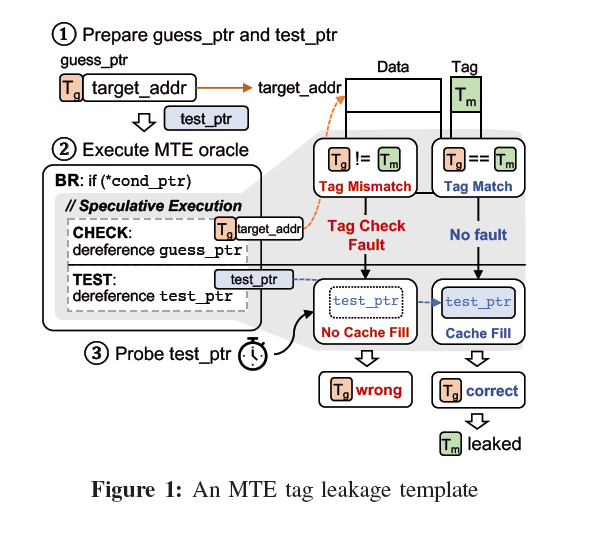

Jetzt hat ARM auch seinen Spectre, sozusagen:

(

Dort wird die spekulative Code-Ausführung dafür benutzt, das Memory Tagging (MTE, ein Sicherheitsfeature für Pointer in der ARM Architektur) schlicht komplett auszuhebeln und damit in "fremde" Prozesse "einbrechen" zu können.

Das beste daran: Die haben sogar eine Methode gefunden, das ganz einfach per JavaScript im Browser zu machen...

Noch schlimmer: Es ist eine Lücke in der Hardware. Das ist nicht behebbar in vorhandener Hardware. Anders als Intel kann ARM keine Microcode-Patches irgendwo einspielen, das gibts bei der Archtiketur nämlich nicht.

(

Bitte,

Anmelden

oder

Registrieren

um die Links zu sehen!

)Dort wird die spekulative Code-Ausführung dafür benutzt, das Memory Tagging (MTE, ein Sicherheitsfeature für Pointer in der ARM Architektur) schlicht komplett auszuhebeln und damit in "fremde" Prozesse "einbrechen" zu können.

Das beste daran: Die haben sogar eine Methode gefunden, das ganz einfach per JavaScript im Browser zu machen...

Noch schlimmer: Es ist eine Lücke in der Hardware. Das ist nicht behebbar in vorhandener Hardware. Anders als Intel kann ARM keine Microcode-Patches irgendwo einspielen, das gibts bei der Archtiketur nämlich nicht.